👋 Sobre el Proyecto

Linux Hardening Suite es una colección de scripts modulares desarrollados durante mi tiempo en Code Society para automatizar la implementación de mejores prácticas de ciberseguridad en servidores Linux.

Un servidor sin hardening es una puerta abierta a los atacantes

Reduce superficie de ataque

Elimina servicios innecesarios y cierra puertos no utilizados, minimizando los vectores de entrada para atacantes.

Previene accesos no autorizados

Implementa autenticación robusta, políticas de contraseñas y control de acceso granular.

Alinea con normativas de seguridad

Cumple con estándares como CIS Benchmarks, NIST y otras regulaciones de ciberseguridad.

Mejora monitoreo y auditoría

Habilita logging detallado y herramientas de detección de intrusiones para visibilidad completa.

Scripts de Hardening

#!/bin/bash

# Script de Hardening - Configuración de Usuario Seguro

# Autor: Zelmar Mohozzo - Code Society

# Propósito: Establecer usuario con sudo y deshabilitar root remoto

set -euo pipefail

# Colores para output

RED='\033[0;31m'

GREEN='\033[0;32m'

YELLOW='\033[1;33m'

NC='\033[0m' # No Color

# Función de logging

log() {

echo -e "${GREEN}[$(date +'%Y-%m-%d %H:%M:%S')] INFO: $1${NC}"

}

error() {

echo -e "${RED}[$(date +'%Y-%m-%d %H:%M:%S')] ERROR: $1${NC}"

}

warning() {

echo -e "${YELLOW}[$(date +'%Y-%m-%d %H:%M:%S')] WARNING: $1${NC}"

}

# Verificar si se ejecuta como root

if [[ $EUID -ne 0 ]]; then

error "Este script debe ejecutarse como root"

exit 1

fi

# Solicitar información del nuevo usuario

read -p "Ingrese el nombre del nuevo usuario: " NEW_USER

read -s -p "Ingrese la contraseña para $NEW_USER: " NEW_PASSWORD

echo

# Crear usuario con directorio home

log "Creando usuario $NEW_USER..."

useradd -m -s /bin/bash "$NEW_USER"

# Establecer contraseña

echo "$NEW_USER:$NEW_PASSWORD" | chpasswd

# Agregar usuario al grupo sudo

log "Agregando $NEW_USER al grupo sudo..."

usermod -aG sudo "$NEW_USER"

# Deshabilitar login root directo

log "Deshabilitando login root directo..."

passwd -l root

log "✓ Configuración de usuario seguro completada"

log "✓ Usuario $NEW_USER creado con permisos sudo"

log "✓ Acceso root remoto deshabilitado"

exit 0

🐧 Distribuciones Linux Soportadas

Scripts probados y optimizados para las principales distribuciones Linux

Ubuntu

20.04 LTS, 22.04 LTS, 24.04 LTS

Debian

10 (Buster), 11 (Bullseye), 12 (Bookworm)

CentOS

7, 8, Stream 9

Fedora

36, 37, 38, 39

Kali Linux

Rolling Release, 2023.x

Red Hat

RHEL y Distribuciones basadas en GNU/Linux

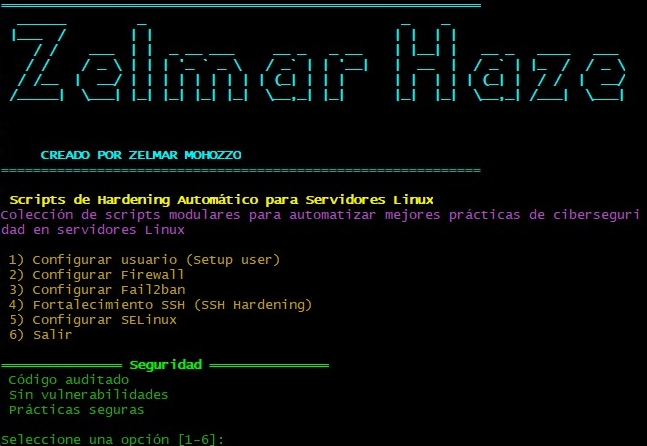

🖥️ Simulación de Ejecución

Vista previa de cómo se ejecutan los scripts de hardening

📸 Interfaz Original del Proyecto

Captura de pantalla del menú terminal desarrollado en Code Society

Repositorio Principal

Código fuente completo del proyecto

github.com/ZelmarMohozzo/linux-hardening-suite.png)

.png)

.png)

.png)

.png)

.png)

.png)